نحوه شناسایی پیام های فیشینگ

چگونگی تشخیص فیشینگ

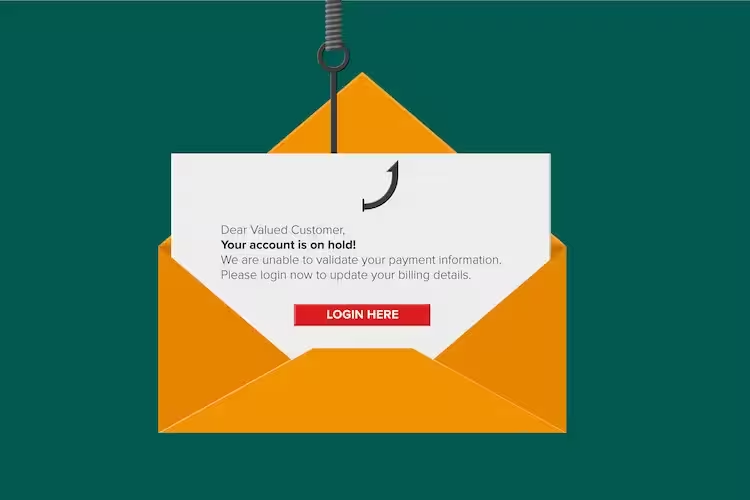

شناسایی پیامهای فیشینگ به فرآیند شناسایی و تشخیص ایمیلهای تقلبی، پیامهای متنی یا سایر اشکال ارتباطی اشاره دارد که هدف آن فریب دادن افراد به افشای اطلاعات حساس یا انجام اقدامات مضر است. حملات فیشینگ "فیشینگ چیست؟" معمولاً هویت نهادهای قابل اعتمادی مانند بانکها، پلتفرمهای رسانههای اجتماعی یا وبسایتهای محبوب را جعل میکنند تا گیرندگان را فریب دهند تا روی پیوندهای مخرب کلیک کنند، بدافزار دانلود کنند یا اطلاعات شخصی مانند رمز عبور، شماره کارت اعتباری یا شماره امنیت اجتماعی را فاش کنند. در مقاله زیر نحوه کار پیام های فیشینگ را بررسی می کنیم:

شناسایی پیام های فیشینگ

در حالی که بدافزارهای مرتبط با فیشینگ هنوز بستر ویندوز را هدف قرار نمی دهد، حملاتی که صرفاً به مهندسی اجتماعی و وب سایت های جعلی متکی هستند ممکن است توسط هر سیستم عامل، از جمله تلفن های هوشمند و رایانه های لوحی انجام شود. هرچه احتیاط بیشتری داشته باشید و از آگاهی بیشتری برخوردار شوید و هرچه بیشتر قبل از کلیک بر روی هر لینک ارسالی فکر کنید شانس بیشتری برای ممانعت از کار فیشینگ دارید.

این یک نسخه به روز شده و گسترش یافته از مشاوره است که بارها در مقالات آورده شده است. توجه داشته باشید که فیشینگ به هیچ وجه محدود به پیام های ایمیل نیست ، اما بیشتر توصیه هایی که در اینجا ارائه می شود در مورد سایر رسانه های پیام رسان مانند پیام رسانی مستقیم در شبکه های اجتماعی و برنامه های حاوی پیام نصب فوری نیز صدق می کند. سپس کلاهبرداری تلفنی وجود دارد. امید اینجاست که توصیه هایی که در اینجا ارائه می شود ، شناخت پیام احتمالی فیشینگ را کمی آسان تر می کند. این یک خطر شغلی در بین متخصصان امنیتی است - اما خلاصه ای از مهمترین نکات در نتیجه گیری وجود دارد. با این حال ، محتوای دقیق تر باید به عنوان مثال برای افراد و سازمانهایی استفاده شود که از این مطالب به عنوان پایه ابتکارات آموزشی استفاده می کنند.

اقدامات امنیتی خوب هرگز کامل نیستند

بیشتر اوقات ، کلاهبردار می داند که احتمال زیادی برای اسکن پیام توسط نرم افزار امنیتی "خرید نود 32" وجود دارد - گاهی اوقات توسط چندین برنامه (ضد ویروس ، فیلتر هرزنامه ، فیلتر بسته ، فیلتر ضمیمه و غیره) - برای محتوای مخرب ، به عنوان مثال Gmail در هدایت چنین مواردی به یک پوشه ناخواسته که هرگز به آن نگاه نمی کنید بسیار خوب است.

فیلترهای خودکار می توانند از محافظت بیش از حد برخوردار شوند ، پیام هایی را که واقعاً دوست دارید مشاهده کنید پنهان می کنند. همانطور که با مسئله ای تا حدودی متفاوت اشتباه کردن انسانی است ، حتی اعتماد صریح به یک الگوریتم پیچیده - حتی یک برنامه فیلتراسیون کاملاً فکر شده، کامپیوترها ممکن است اشتباه نکنند - حداقل نه به همان معنایی که انسانها مرتکب می شوند - اما برنامه نویسان رایانه مرتکب می شوند ، زیرا حتی بهترین آنها نمی توانند هر شرایط ممکن را در نظر بگیرند. نرم افزار امنیتی شما ممکن است به طور غیر حساس یک واقعه غم انگیز اخیر را به شما یادآوری نکند ، اما می تواند از یک پیام مخرب غافل شود و نسبت به چیزی بی ضرر عکس العمل بیش از حد نشان دهد: هر دو دلیل مهم این است که تصور نکنید در برابر اقدامات مجرمان مصون هستید زیرا دارای نرم افزار امنیتی هستید. آگاهی و دانش خود شما باید بخشی از استراتژی دفاعی شما باشد.

امنیت فناوری و مردم

گاهی اوقات یک انسان می تواند در فیلترینگ فیشینگ، بهتر از تشخیص خودکار پیام های "مشکوک" توسط یک برنامه کاربردی باشد، اما همیشه به یاد داشته باشید که یک کلاهبردار در دستکاری مستقیم اطلاعات میتواند با روش های روانشناختی قربانی را به اشتباه بیاندازد . عقل سلیم می تواند شما را در تعیین اصل بودن یا نبودن پیام آگاه کند ، اما گاهی اوقات کافی نیست.

غالباً ، وقتی نوبت به فناوری اطلاعات می رسد ، یک فرد از کمبود دانش فنی آسیب می بیند: همه افراد وسواس ندارند. فیشینگ فعالیت دیگری است که به قربانیانی متکی است که از اطلاعات کافی برای تشخیص آن اطلاعات کافی ندارند و آن را جدی نمی گیرند. باید اطلاعات کافی در اختیار آنها قرار گیرد تا بتوانند برخی از تله های افراد مجرم را دور بزنند. فقط این است که برخی از برنامه های مخرب افراد بیشتری را نسبت به دیگران هدف قرار می دهند. اما خواه بدافزار مستقیماً درگیر شود یا نشود ، پیامهای کلاهبرداری گیرنده همه یک نقص اساسی دارند.

بیشتر فیشرها چیزی در مورد شما نمی دانند. (ما در اینجا در مورد فیشینگ نیزه ، بدافزار هدفمند ، APT و غیره صحبت نمی کنیم. در این موارد ، مجرم اغلب قبل از انجام اولین رویکرد ، روی فرد مورد نظر تحقیق کرده است.) با این حال ، فیشرها بطور عام بانک و کاربران کارت اعتباری ، کاربران حساب برنامه های کاربردی ، مصرف کنندگان خدمات مدنی و غیره را هدف قرار می دهند، به طور معمول با استفاده از روش پراکنده، تعداد زیادی پیام را به امید رسیدن به هدف منتشر می کنند.

ایمیلی که ظاهراً از طرف ارائه دهنده ای که از آن استفاده نمی کنید ارسال شده است مشکوک است ، هرچند جای تعجب است که افراد اغلب می پرسند پیامی که دریافت کرده اند فیشینگ است، حتی اگر از طریق بانکی یا سرویس دیگری باشد که استفاده نمی کنند. اشتباهاتی اتفاق می افتد ، ممکن است نامه در نظر گرفته شده برای شخص دیگری را دریافت کنید. اگر فکر می کنید این مسئله ممکن است باشد و قصد دارید در این زمینه کاری انجام دهید ، به یاد داشته باشید که احتمال این یک کلاهبرداری است. به عبارت دیگر ، اگر پیام حاوی پیوست یا پیوندی وب است که می توانید به آن پاسخ دهید ، تصور کنید که آنها مخرب هستند. توزیع نرم افزارهای مخربی مانند باج افزار در نتیجه پیوست به نوعی تروجان است. روی پیوست یا پیوند کلیک نکنید

با این حال ، اگر ایمیل شما ظاهراً از طرف ارائه دهنده شرکتی است که از آن خدمات دریافت میکنید خطری ندارد، اما از طریق آدرس ایمیلی که هرگز نمی شناسید و از آن استفاده نمی کنید ، آن را به همان اندازه مشکوک بدانید. در واقع می توانید از این امکان به عنوان راهی برای افزایش امنیت استفاده کنید. یک احتیاط بالقوه مفید ایجاد آدرس ایمیل جداگانه است (بیشتر ISP این اجازه را می دهد ، اما همچنین می توانید از یک سرویس مانند Gmail برای ایجاد حساب های اضافی استفاده کنید) ، با یک نام منحصر به فرد و از آن آدرس منحصراً برای آن فعالیت استفاده کنید، هرگز آن را در هیچ کجا منتشر نکنید یا از آن برای ارسال ایمیل برای اهداف دیگر استفاده نکنید. این یک روش آسان برای بررسی اینکه برای شما در یک آدرس صحیح ارسال شده است یا نه را فراهم می کند. به خاطر داشته باشید که این خود تضمینی برای اصل بودن پیام نیست. حتی اگر هرگز از آدرس برای مقصود دیگری استفاده نکنید ، ممکن است آدرس به دست کلاهبرداران بیفتد. حتی اگر اینگونه نباشد ، مجرمان می توانند و از نرم افزاری برای تولید خودکار آدرس هایی که ممکن است وجود داشته یا ندارند استفاده می کنند. آنها واقعاً برایشان مهم نیست که بعضی از آن نامه ها به جایی نرسند ، زیرا آنها هزینه پستی را پرداخت نمی کنند

با این حال ، اگر پیامی شامل نام واقعی شما باشد ، تضمینی برای وجود آن نیست. روشهای زیادی برای به دست آوردن این اطلاعات وجود دارد. در واقع ، بعضی اوقات می توان آن را از شناسه کامل ایمیل شما برداشت کرد ، بدون اینکه نیازی به کشف آن از منابع دیگر باشد. اگر شناسه حساب دارید ، مخصوصاً شناسه عددی و اگر چنین شناسه ای ندارید ، باید آن را بررسی کنید. به عنوان مثال ، معمولاً در فیشینگهای eBay برچسب هایی مانند "نام ثبت شده شما برای نشان دادن این پیام از eBay وارد شده است" وجود دارد ، بدون اینکه نام ثبت شده در واقع نشان داده شود ، یا حتی ممکن است از یک شناسه ساخته شده استفاده کند به این امید که شما متوجه نخواهید شد

اما از بانک من است!

اگر ایمیل شما ظاهراً از موسسه ای که با آن رابطه تجاری دارید (مثلاً بانک ،شرکت یا اداره مالیات خود) دریافت می کنید ، به این معنی نیست که باید آن را بدون چون و چرا بپذیرید.

اگر این پیام به شما احتیاج دارد که خود را در یک وب سایت احراز هویت کنید و نوعی نامه نیست که انتظار داشته باشید از آنها دریافت کنید ، مشکوک است. هشدارهای امنیتی در واقع مشکوک هستند: ایمیل به شما توصیه می کند که حساب شما به خطر بیفتد یک نوع رایج فیش است. اعلان تلفنی نیز می تواند مخرب باشد ، اما تشخیص اینکه آیا واقعی است آسان تر است: به هر حال نمی تواند کاملا تصادفی باشد ، و روش هایی برای تأیید وجود دارد مانند فراخوانی یک شماره معتبر شناخته شده (به عنوان مثال ، شماره موجود در بیانیه حساب).

حتی اگر از اصل بودن ایمیل مطمئن هستید ، روی URL تعبیه شده که شما را به صفحه ورود هدایت می کند کلیک نکنید. اگر از قبل با این سازمان تماس دارید ، به عنوان مثال اگر قبلاً با آنها بانكداری الكترونیكی انجام داده اید ، باید از قبل روش ورود به سیستم استاندارد داشته باشید: به جای پاسخ دادن به یك ایمیل احتمالاً تصادفی ، از آن استفاده كنید. اگر لازم است از طریق تلفن با آنها تماس بگیرید ، از استفاده از شماره تلفن های موجود در پیام خودداری کنید. همانطور که وب سایت ها قابل جعل هستند ، شماره تلفن ها نیز می توانند جعل شوند. از فهرست تلفن یا منبع قابل اعتماد دیگری مانند صورت حساب استفاده کنید.

یک ترفند مخصوصاً رایج یک URL تعبیه شده است که به نظر قانونی می رسد اما برای مخفی کردن هدف واقعی اصلاح شده است. URL ها از بسیاری جهات پنهان می شوند ، اگرچه مرورگرهای مدرن برای مقابله با بسیاری از تکنیک های استتار سال های گذشته به روز شده اند. با این حال ، اگر بازرسی کد منبع برای نامه HTML یا حتی عبور مکان نما از URL نشان دهنده عدم تطابق بین نام سایت و URL موردنظر است که مرورگر واقعاً می بیند ، این بسیار مشکوک است. مشکوک ، اما قطعی نیست: بسیاری از سازمان های بزرگ ، از جمله بانک های بزرگ ، از چندین دامنه برای اهداف مختلف استفاده می کنند ، و برخی از نامه ها و سایر خدمات را به شرکت های خارجی که دامنه آنها هیچ ارتباطی با ارائه دهنده ندارند. متأسفانه ، این یکی از شیوه هایی است که زندگی کلاهبردار را آسان می کند ، اما این یک عمل در تجارت مدرن است که انتظار می رود به زودی متوقف شود. در اینجا چند ترفند دیگر توسط کلاهبرداران و اسپمرها استفاده شده است:

در واقع ، یک بانک (یا شرکت دیگر) ممکن است سعی کند تا آنجا که ممکن است از نام دامنه هایی که ممکن است توسط کلاهبرداران و سایر بدخواهان استفاده شود ، را خریداری کند ، از جمله نام هایی که می توانند به اشتباه تایپ شوند ، اما پیش بینی همه موارد از این نظر غیرممکن است. تغییرات و سپس همه اسامی وجود دارد که قانع کننده به نظر می رسند زیرا نام بانک را شامل می شود ، اما فکر نمی کردند آنها را رزرو کنند: از URL هایی مانند [nameofbank] .com یا [nameofcreditcard] .com مطمئنا استفاده می شود ، اما آیا همه آنها اصل هستند؟

به طرق مختلف می توان URL ها را "جعل" کرد تا مانند واقعی به نظر برسند ، اما اگر روی آنها کلیک کنید به یک سایت مخرب می روند. در اینجا یک مثال بسیار ساده وجود دارد: nice-site.co.uk. تکنیک دیگر برای پنهان کردن پیوندهای مخرب ، تنظیم مجموعه ای از هدایت ها از یک سایت بی خطر به دیگران است که چندان بی ضرر نیستند. ممکن است یک سایت قانونی به نوعی به خطر بیفتد تا شامل پیوندهای مخرب شود. حتی نیازی نیست که سایت "آلوده" شود تا کلاهبردار چنین سو استفاده کند

یکی از تکنیک های متداول برای پنهان کردن URL که پیوند در نهایت شما را به آن سوق می دهد ، استفاده از سرویس کوتاه کننده URL است ، از جمله کوتاه کننده های URL مانند TinyURL ، bit.ly ، t.co و غیره. کوتاه کردن URL برای خدمات وبلاگ نویسی مانند Twitter بسیار مناسب است. با این حال ، به دلیل اینکه معمولاً نمی توانید URL مقصد را از قبل ببینید ، خطر خاصی وجود دارد. نمی توانید پذیرفت که خدمات کوتاه کردن URL مانند bit.ly و TinyURL شما را به وب سایت های معتبر هدایت می کنند. در واقع ، توییت های هرزنامه حاوی پیوند کوتاه به یک سایت ناخواسته یا مخرب بدون هیچ گونه صراحت ، بسیار رایج هستند.

لازم به یادآوری است که وقتی پیامی محدود به حداکثر 160 حرف یک پیام کوتاه نیست - توییتر 20 کاراکتر را برای آدرس کاربر ذخیره می کند ، بنابراین حداکثر اثر برای یک توییت 140 کاراکتر اس ، بنابراین خوب فکر کنید که آیا URL کوتاه شده در چنین پیامی (یا یک مقاله وبلاگ یا یک پیام فیس بوک) ممکن است چیزی ناخوشایند را پنهان کند. با این حال ، همیشه اینطور نیست. به عنوان مثال ، غیر معمول نیست که سرویس هایی مانند Tweetdeck فقط یک پیام به چندین حساب توییتر ، بلکه به فیس بوک ارسال کنند. در چنین حالتی ، پیوندی که به طور خودکار برای Twitter کوتاه می شود نیز در Facebook کوتاه می شود.

رابط های خطرناک و پیوست های مشکوک

گاهی اوقات خطر واقعی پیوست است که ممکن است به نوعی Trojan باشد یا حاوی پیوندهای مخربی باشد که در پیام وجود ندارد. نرم افزارهای امنیتی اغلب در مورد پیوست ها احتیاط می کنند و حتی ممکن است بخواهند همه پیوست ها را مسدود کنند ، که بسیار ایمن است اما برای بیشتر ما ناخوشایند است. بدخواهان همچنان به دنبال روشهای جدید برای از بین بردن بدافزار از چشم قربانی و اسکن نرم افزار امنیتی هستند.

یکی از ترفند های موجود فیشر ارائه "مشکلی" است که شما را ملزم به ورود به سیستم می کند و نیاز به حل سریع دارد ("شما باید ظرف 24 ساعت وارد سیستم شوید در غیر این صورت حساب شما به دلایل امنیتی خاتمه می یابد.") این تغییر در روش فروش معروف ("پیشنهاد فقط تا پایان امروز ادامه دارد!") . جدا از افزایش فشار بر قربانی ، این به نفع فیشر نیز است که اغلب قبل از اجرای آن و سایر اقدامات مقابله ای نیاز به یک واکنش فوری دارد ، نرم افزار امنیتی خرید لایسنس دو کاربر نود 32 شروع به شناسایی تهدید جدید می کند ، یک URL مخرب شناسایی می شود و مسدود می شود و غیره

نتیجه گیری / خلاصه

- یادداشت های بالا به شاخص های سوء نیت احتمالی اشاره دارد: آنها به خودی خود معمولاً اثبات مطلق گناه یا بی گناهی از طرف فرستنده نیستند. با این حال ، آنها به شما ایده می دهند که آیا کلیک کردن روی موارد بدون بررسی بیشتر ایمن و معقول است ، به خصوص اگر چندین نشانگر در همان پیام یافت شوند.