بدافزا Kobalos چیست؟ نحوه مقابله با آن

- Software articles

- Owner:

- بازدید: 0

بدافزا Kobalos چیست؟

Kobalos یک تروجان بانکی ماژولار "خرید نود 32" است که حداقل از سال 2017 فعال بوده است. این تروجان برای سرقت اعتبار بانکی، اطلاعات کارت اعتباری و سایر داده های حساس از سیستم های آلوده طراحی شده است. کوبالوس از طریق روشهای مختلفی از جمله پیوست های ایمیل، وب سایتهای مخرب و دانلودهای درایو توزیع میشود. پس از نصب بر روی یک سیستم کوبالوس میتواند دادهها را از منابع مختلف، از جمله مرورگرهای وب، ایمیل و کیف پولهای ارزهای دیجیتال به سرقت ببرد. همچنین میتواند ضربه های کلید را ضبط کند، اسکرین شات بگیرد و کوکیها را بدزدد. Kobalos یک بدافزار پیچیده و خطرناک است که می تواند خسارات مالی قابل توجهی را به قربانیان خود وارد کند. اگر فکر می کنید که سیستم شما ممکن است به Kobalos آلوده شده باشد، مهم است که یک اسکن امنیتی جامع اجرا کنید و هر فایل آلوده را حذف کنید. همچنین باید همه رمزهای عبور خود را تغییر دهید و احراز هویت دو مرحله ای را برای حساب های آنلاین خود فعال کنید.

در اینجا چند نکته برای محافظت از خود در برابر Kobalos و سایر بدافزارها وجود دارد:

● مراقب لینک هایی که در ایمیل ها و وب سایت ها روی آنها کلیک می کنید باشید.

● نرم افزار خود را به روز نگه دارید، از جمله سیستم عامل اورجینال "خرید لایسنس ویندوز"، مرورگر وب و نرم افزار امنیتی آنتی ویروس.

● از یک مدیر رمز عبور قوی برای ایجاد و ذخیره رمزهای عبور منحصر به فرد برای همه حساب های آنلاین خود استفاده کنید.

● در صورت امکان، احراز هویت دو مرحله ای را برای حساب های آنلاین خود فعال کنید.

● به ایمیل های ناخواسته یا پنجره های بازشو که اطلاعات شخصی شما را می خواهند اعتنا نکنید.

● به طور منظم یک اسکن امنیتی جامع روی سیستم خود اجرا کنید.

● اگر فکر می کنید که سیستم شما ممکن است به بدافزار آلوده شده باشد، فایل های آلوده را حذف کرده و همه رمزهای عبور خود را تغییر دهید.

این بدافزار اخیرا توسط تیم ESET کشف شده است. نام آن بر اساس اندازه کد کوچک و بسیاری از ترفند ها در طول تجزیه و تحلیل آن است. این یک بدافزار است که سیستم های مبتنی بر یونیکس از جمله لینوکس، FreeBSD و Solaris و احتمالا AIX و Windows را هدف قرار می دهد. این کد دسترسی از راه دور به سیستم فایل سیستم عامل را اعطا می کند، به مجرمان اجازه می دهد تا جلسات ترمینال را اجرا کنند و به دیگر سرورهای آلوده به کوبالوس در سراسر جهان اتصالات پروکسی را امکان پذیر می کند. به طور کلی، این تهدید خوشه های محاسباتی با کارایی بالا (HPC) را در میان سایر اهداف با مشخصات بالا هدف قرار داده است.

پایه اولیه با به خطر انداختن اعتبارنامه ها برای دستیابی به دسترسی اداری و سپس نصب درب پشتی Kobalos به دست می آید. سپس مجرمان از یک سرویس SSH در قالب یک کلاینت OpenSSH تروجانیزه شده استفاده می کنند. فایل /usr/bin/ssh با یک فایل اجرایی اصلاح شده جایگزین شد که نام کاربری، رمز عبور و نام میزبان هدف را ثبت میکرد. ESET می گوید، آنها را در یک فایل رمزگذاری شده نوشت.

بدافزار کوبالوس: روش عمل

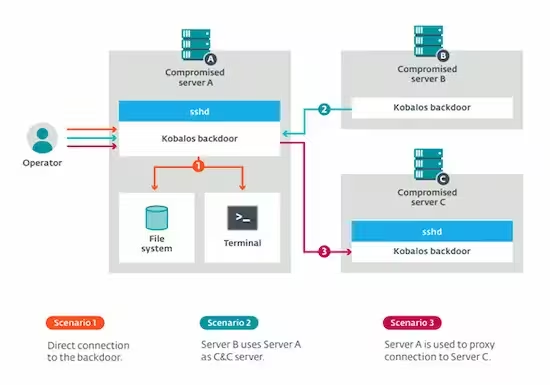

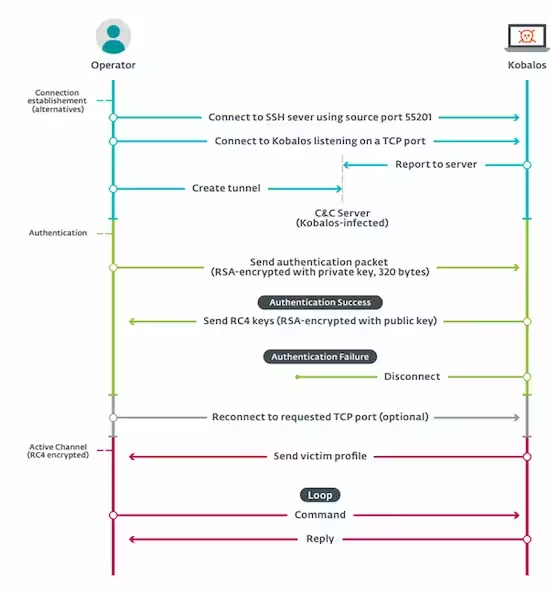

Kobalos یک بدافزار قدرتمند است. این شامل مجموعه ای از دستورات است که در نگاه اول قصد بد حمله کنندگان را آشکار نمی کند. این درب پشتی مجهز به ویژگی هایی برای دسترسی از راه دور به سیستم فایل سیستم عامل است که شامل قابلیت هایی برای ایجاد جلسات ترمینال و اتصالات پراکسی به سرورهای آلوده به کوبالوس دیگر در سراسر اینترنت است که در زیر نشان داده شده است.

همانطور که در بالا مشاهده شد، راه هایی برای اتصال و تعامل با میزبانهای آلوده وجود دارد. روش عمومی مبتنی بر کلاینت sshd تروجانیزه شده است. اگر اتصال از یک پورت خاص باشد، کوبالوس یک جلسه جدید ایجاد می کند. انواع دیگر در کد منبع بدافزار موجود نیست. مجرمان با استفاده از یک سرور C2 که به عنوان عامل میانی (MITM) عمل می کند و میزبان های آلوده دیگر را از طریق پورت های TCP خاص به هم متصل می کند، به دستگاه آلوده دسترسی پیدا می کنند. یک جزئیات جالب که این درب پشتی را منحصر به فرد می کند این است که هر میزبان آلوده به کوبالوس به عنوان یک سرور C2 عمل می کند. از آنجایی که سرور C2، آدرسهای IP و پورتها در فایل اجرایی کدگذاری میشوند، اپراتورها سپس میتوانند نمونه های کوبالوس جدیدی تولید کنند که از سرورهای جدید C2 موجود و میزبانی شده در زیرساختهای هدف استفاده میکنند.

لایه های مبهم کوبالوس

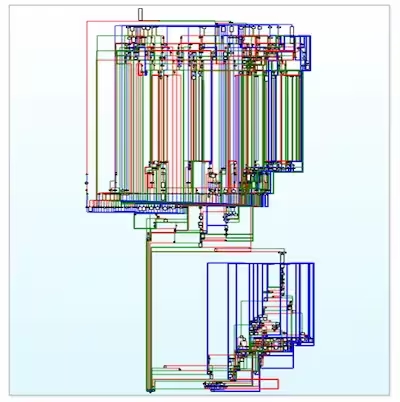

Kobalos از یک تابع استفاده می کند که به صورت بازگشتی توابع دیگر را در طول زمان اجرا فراخوانی می کند. به همین دلیل، تجزیه و تحلیل کوبالوس به عنوان یک کار بی اهمیت تلقی نمی شود. نمودار زیر سطح بالایی از تماس اصلی و فراخوانی را نشان می دهد.

از طرف دیگر، هیچ خروجی در رشته های متن ساده قابل خواندن در داخل کد منبع بدافزار (داده های باینری) وجود ندارد. رشته ها با استفاده از الگوریتم RC4 رمزگذاری شده و پس از ارتباط اولیه رمزگشایی می شوند. یک کلید بین نمونه های مختلف به اشتراک گذاشته می شود:

AE 0E 05 09 0F 3A C2 B5 0B 1B C6 E9 1D 2F E3 CE.

رشته های رمزگشایی شده در پشتی Kobalos به شرح زیر است:

1. %s %s

2. /dev/ptmx

3. ptem

4. ldterm

5. ttcompat

6. /dev/tty

7. %s

8. %d

9. /

10. \

11. %d.%d

12. win3.11

13. win95

14. winNT

15. win??

16. \\.\pipe\2

17. %s %s.%s

18. /dev/ptc

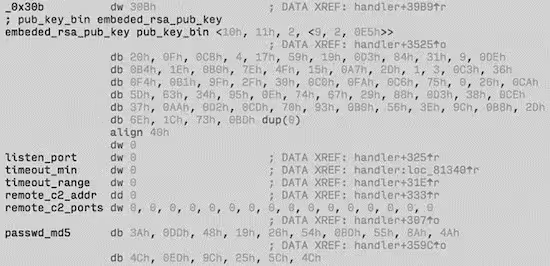

همچنین، تکنیک زمان بندی برای جایگزینی مهر زمانی اصلی فایل sshd ( خود درب پشتی ) برای کاهش سوء ظن های احتمالی استفاده می شود. استفاده از درب پشتی به یک کلید RSA خصوصی 512 بیتی و یک رمز عبور 32 بایتی نیاز دارد. هنگامی که اپراتور بدافزار احراز هویت می شود، کلیدهای RC4 بین میزبان های آلوده و ماشین های اپراتور رد و بدل می شود و بقیه ارتباطات با آنها رمزگذاری می شود. پروتکل شبکه در نمودار بعدی خلاصه می شود.

مقابله با بدافزار Kobalos

بدافزار Kobalos یک تهدید قوی و خطرناک است که اکنون بیشتر بر سیستمهای مبتنی بر یونیکس تأثیر میگذارد، البته نه منحصراً. سیستم عامل هایی مانند سولاریس و ویندوز نیز در خطر هستند. در نگاه اول، چندین ویژگی به خوبی اجرا شده و تکنیک های فرار از شبکه نشان می دهد که مجرمان پشت این قسمت از بدافزار بسیار آگاه تر از نویسندگان بدافزار معمولی هستند که عمدتاً سیستم های غیر ویندوزی را هدف قرار می دهند. به این ترتیب، نظارت در سطح میزبان باید به عنوان اولین گام برای شناسایی و مسدود کردن تهدیدات این خطوط و مصنوعات مربوط به کلاینت sshd در نظر گرفته شود. با اجرای این عمل، مجرمان به پایداری دست می یابند و از شناسایی طفره می روند، سیگنال روشنی که باید در هنگام شکار فعالیت های مخرب در سطح میزبان در نظر گرفت. از سوی دیگر، حجم زیاد یا غیرمعمول ترافیک اینترنت و بارهای غیرعادی را می توان با استفاده از برخی نرم افزارهای تحلیل شبکه، دستگاه های فیزیکی مانند فایروال و غیره شناسایی کرد.

فعال باشید و محافظت از بدافزار را جدی بگیرید.